Des campagnes de phishing réalistes, conçues pour les organisations françaises

Planifiez, lancez et analysez vos campagnes phishing en quelques clics avec LePhish.

Mis à jour en février 2026

Le phishing est la menace n°1

Selon le baromètre du CESIN, le phishing reste le premier vecteur d'attaque signalé par les entreprises françaises. L'ANSSI et Cybermalveillance.gouv.fr confirment : 80% des cyberattaques commencent par un email de phishing.

La technologie ne suffit plus

Filtres anti-spam, passerelles de messagerie, solutions EDR — ces outils bloquent une grande partie des emails malveillants, mais pas tous. Les attaques par ingénierie sociale et spear phishing exploitent la vulnérabilité humaine et passent les filtres. La dernière ligne de défense, c'est le collaborateur — et il ne peut jouer ce rôle que s'il est entraîné.

Des résultats mesurables

Une campagne de phishing bien menée ne se contente pas de "tester" — elle produit des données concrètes : taux de clic, taux de compromission, services les plus exposés. Des indicateurs qui permettent de piloter la cybersécurité avec la même rigueur que n'importe quel autre projet.

Les 5 étapes d'une campagne de phishing réussie

Avec LePhish, chaque étape est simplifiée pour que vous puissiez vous concentrer sur l'essentiel : faire progresser vos équipes.

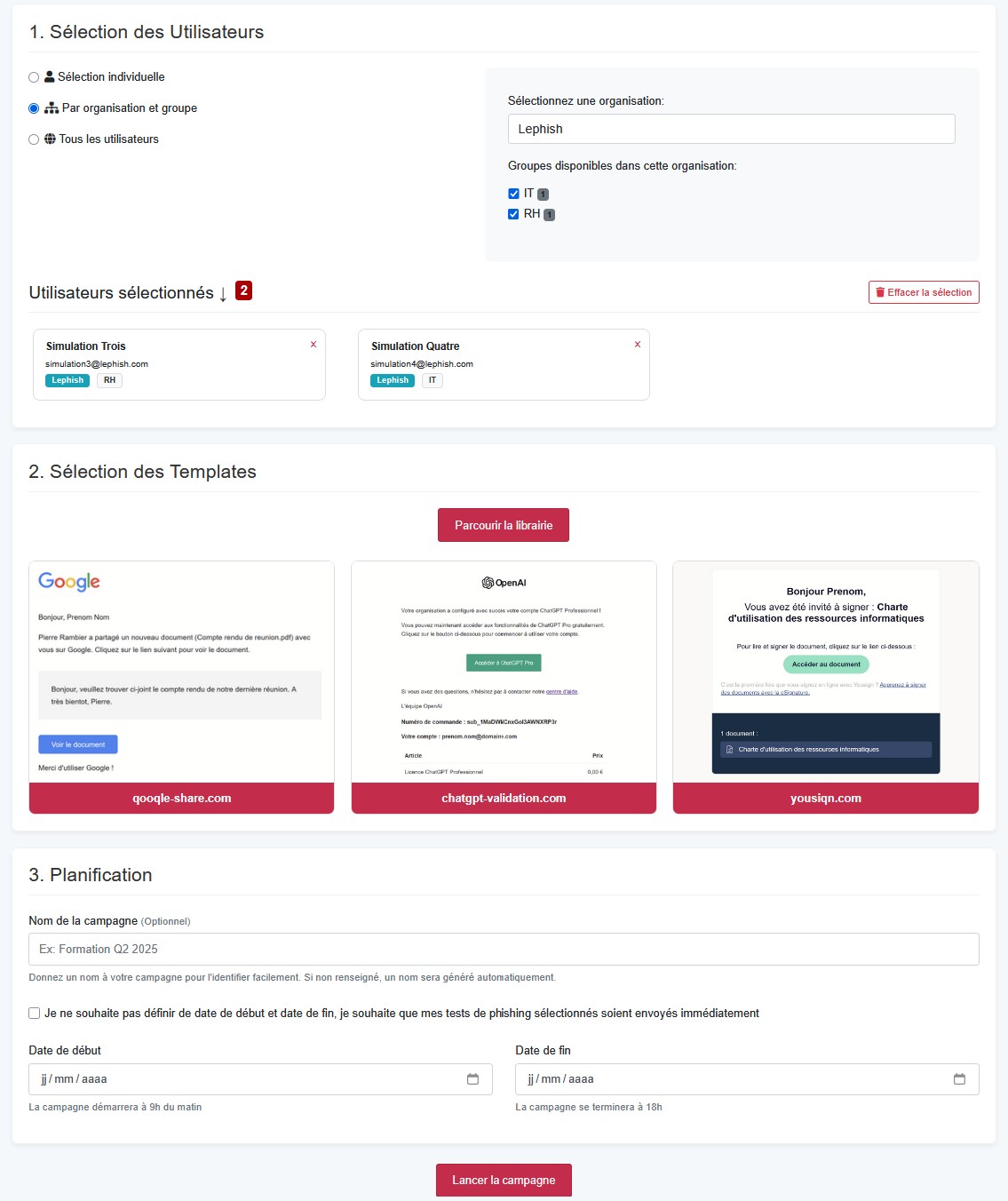

Cadrer les objectifs et le périmètre

Avant de lancer une campagne phishing, le DSI, RSSI ou responsable cybersécurité doit poser les bonnes questions : qui cibler ? Toute l'organisation, un service spécifique, les nouveaux arrivants ? Quel est le niveau de maturité actuel ? Est-ce une première campagne ou un exercice de suivi ? Les réponses orientent le choix des scénarios, le niveau de difficulté et la fréquence des envois. Avec LePhish, vous pouvez créer des groupes de destinataires par service, par site ou par niveau de sensibilisation.

Choisir les scénarios adaptés

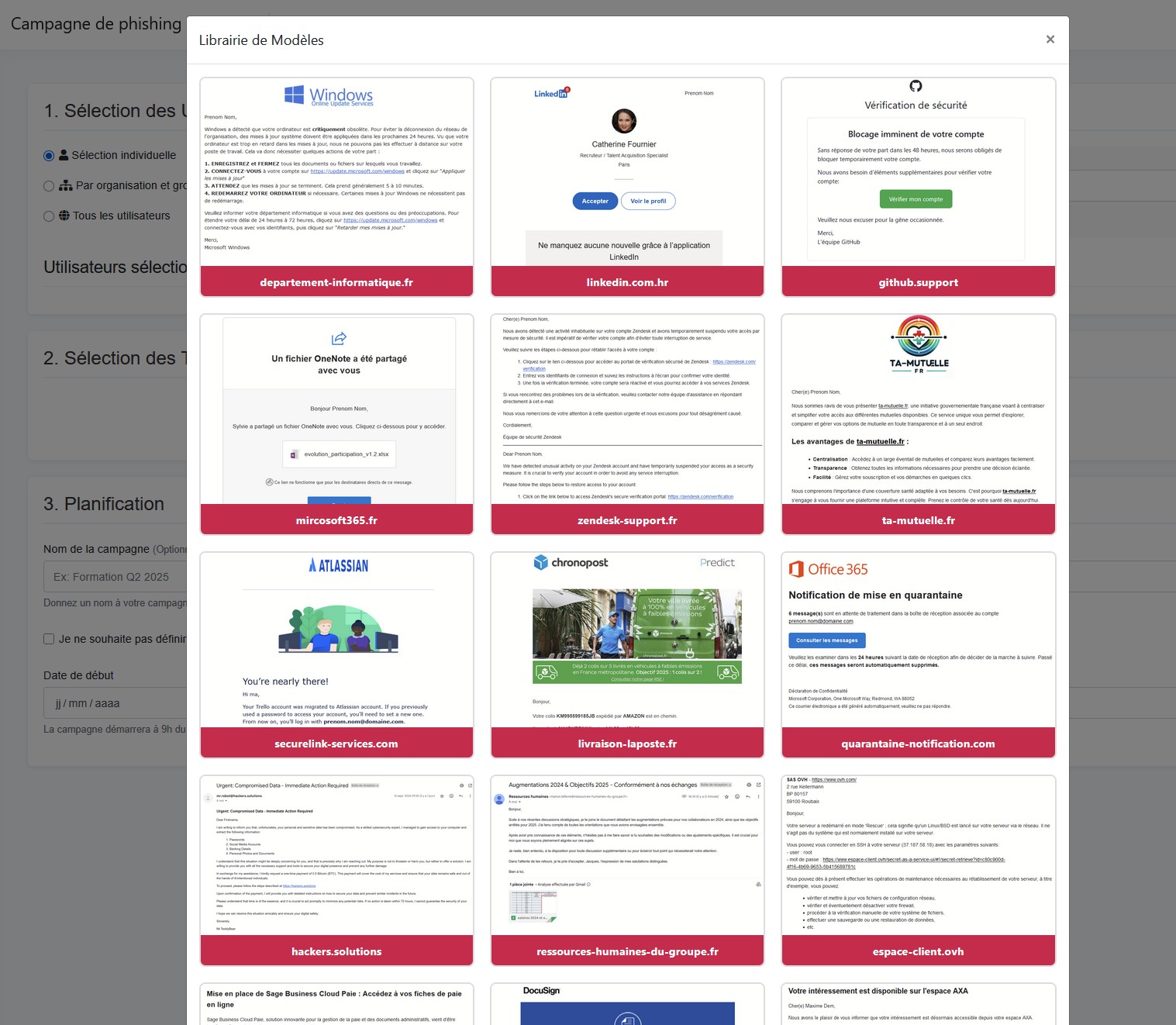

Le choix du scénario est déterminant. Un email trop grossier ne teste rien ; un email trop ciblé peut être perçu comme intrusif. L'idéal est de varier les prétextes (notification de livraison, alerte sécurité, message RH…), les techniques (typosquatting, QR code, pièce jointe) et les niveaux de difficulté. LePhish propose plus de 34 scénarios prêts à l'emploi, chacun avec son propre nom de domaine et une identité visuelle fidèle au service usurpé.

Planifier et lancer la campagne

Le timing compte. Envoyer tous les emails en même temps à la première campagne empêche les collaborateurs de se prévenir entre eux — c'est souvent la bonne approche pour une campagne initiale. Pour les suivantes, un envoi échelonné sur plusieurs jours ou en dehors des heures de bureau rend l'exercice plus réaliste. LePhish vous permet de planifier les envois à la date et à l'heure de votre choix, ou de laisser la plateforme répartir les envois automatiquement. Pensez aussi à la communication interne : informer (ou non) les collaborateurs en amont est un choix stratégique qui dépend de vos objectifs — une première campagne « à l'aveugle » donne un état des lieux réaliste, tandis qu'une campagne annoncée renforce l'adhésion.

Sensibiliser au moment du clic

C'est le moment pédagogique clé. Quand un collaborateur clique sur le lien d'une campagne de phishing simulée, il est immédiatement redirigé vers une page de sensibilisation qui décortique l'email qu'il vient de recevoir : quel indice il a manqué, quelle technique l'attaquant a utilisée, comment réagir la prochaine fois. Ce teachable moment — l'apprentissage au moment même de l'erreur — est bien plus efficace qu'une formation théorique déconnectée du contexte.

Analyser les résultats et itérer

Une fois la campagne terminée, le tableau de bord LePhish vous donne une vue claire des résultats : taux de clic, taux de compromission, répartition par service, évolution par rapport aux campagnes précédentes. Ces données vous permettent d'identifier les populations les plus à risque, d'adapter les prochains scénarios et de démontrer à la direction l'impact concret de vos actions de sensibilisation. C'est ce cycle — tester, apprendre, recommencer — qui fait progresser durablement la posture cyber de l'organisation.

Ce qui rend une campagne phishing efficace avec LePhish

Au-delà du simple envoi d'emails, une campagne de phishing doit être réaliste, adaptée et pédagogique.

34 domaines dédiés, pas de domaine générique

Chaque scénario utilise son propre nom de domaine —

microsofr-teams.com, docusign-fr.com, livraison-laposte.fr…

C'est la technique du typosquatting, exactement comme les vrais attaquants.

Pas de lien générique phishing-test-123.com que tout le monde repère.

Whitelisting guidé pas à pas

Pas besoin d'infrastructure, de serveur SMTP ou de compétences techniques. Créez votre compte, importez vos collaborateurs, choisissez un scénario et lancez votre première campagne de phishing en quelques minutes. Pour que les emails arrivent en boîte de réception — pas en spam — LePhish fournit une procédure de whitelisting détaillée pour chaque environnement : Microsoft 365, Google Workspace, passerelles Barracuda, Proofpoint… afin d'autoriser les domaines de simulation dans vos filtres.

Tableau de bord et reporting

Suivez les résultats en temps réel : taux d'ouverture, taux de clic, taux de compromission, ventilation par service. Comparez les campagnes entre elles pour mesurer la progression. Exportez les rapports pour vos comités de direction, vos audits ou vos obligations réglementaires (NIS2, ISO 27001).

Campagnes récurrentes automatisées

Une campagne unique ne suffit pas. LePhish permet de programmer des campagnes récurrentes mensuelles avec des scénarios qui varient automatiquement. Vos collaborateurs sont testés régulièrement sans que vous ayez à tout reconfigurer à chaque fois.

Les 6 erreurs qui sabotent une campagne de phishing

Organiser une campagne phishing est simple — en organiser une qui produit des résultats durables demande d'éviter quelques pièges classiques.

Ne faire qu'une seule campagne par an

Les réflexes s'érodent vite. Une campagne de phishing annuelle donne une photographie à un instant T, mais ne construit pas de vigilance durable. Les organisations qui obtiennent les meilleurs résultats testent leurs équipes au moins une fois par mois. C'est la répétition, pas l'exercice unique, qui ancre les bons réflexes.

Utiliser des scénarios trop faciles à repérer

Un email truffé de fautes avec un expéditeur suspect ne teste rien du tout. Les vraies attaques de phishing sont de plus en plus sophistiquées — vos simulations doivent l'être aussi. Un scénario crédible pousse le collaborateur à mobiliser son attention et à développer un vrai sens critique. C'est la différence entre cocher une case et réduire réellement le risque.

Piéger sans expliquer

Le pire scénario : un collaborateur clique, se sent piégé, et n'apprend rien. Chaque clic doit déclencher un retour pédagogique immédiat qui explique les indices manqués et la technique utilisée. Sans ce feedback, la campagne de phishing génère de la frustration au lieu de la compétence. L'objectif n'est jamais de punir — c'est d'apprendre.

Envoyer le même scénario à tout le monde

Le service comptable ne fait pas face aux mêmes menaces que l'équipe IT ou le service RH. Un email imitant un fournisseur sera bien plus crédible pour la comptabilité, tandis qu'une fausse alerte GitHub ciblera mieux les développeurs. Les campagnes les plus efficaces segmentent les populations et adaptent les scénarios au contexte métier de chaque groupe.

Ne pas exploiter les résultats

Lancer une campagne phishing et ne jamais regarder les résultats, c'est comme faire un bilan sanguin sans lire les analyses. Les données collectées — quel service a le plus cliqué, quel scénario a le mieux fonctionné, quelle heure de la journée est la plus risquée — sont une mine d'or pour cibler vos prochaines actions de sensibilisation là où elles auront le plus d'impact.

Envoyer tous les emails en même temps

Si tous vos collaborateurs reçoivent le même email au même moment, il suffit qu'un seul d'entre eux prévienne les autres pour que toute la campagne de phishing perde son effet. Échelonnez les envois sur plusieurs heures ou plusieurs jours, variez les horaires, et évitez les créneaux prévisibles. Un envoi réparti et imprévisible reproduit les conditions d'une vraie attaque — et donne des résultats bien plus représentatifs.

Campagne ponctuelle ou programme continu ?

Les deux approches répondent à des besoins différents. LePhish s'adapte à votre maturité.

Campagne ponctuelle

Pour démarrerUn test de phishing unique pour établir un état des lieux du niveau de vigilance de vos équipes.

- Photographie du risque humain à un instant T

- 1 à 3 scénarios envoyés sur une courte période

- Rapport de résultats avec taux de clic et de compromission

- Identification des services les plus à risque

- Idéal pour convaincre la direction d'investir dans la sensibilisation

Programme continu

RecommandéDes campagnes de phishing récurrentes qui construisent une culture de la cybersécurité dans la durée.

- Campagnes mensuelles automatisées

- Scénarios variés couvrant tous les vecteurs d'attaque

- Suivi de la progression par groupe et par organisation

- Parcours de sensibilisation intégré à chaque campagne

- Conformité NIS2 et ISO 27001 (traçabilité des actions)

Chaque campagne s'appuie sur des scénarios ultra-réalistes

Une campagne de phishing n'est efficace que si les emails sont crédibles. LePhish ne propose pas de templates génériques : chaque scénario utilise un nom de domaine dédié, reproduit fidèlement l'identité visuelle du service usurpé et exploite les mêmes leviers psychologiques que les vrais attaquants. Plus de 34 scénarios sont disponibles et de nouveaux sont ajoutés chaque mois.

Usurpation de marques, faux services internes, typosquatting, QR codes piégés… Parcourez la bibliothèque complète et voyez à quoi ressemblent nos emails de simulation.

Voir les scénariosQuestions fréquentes sur les campagnes de phishing

Quelle différence entre une campagne de phishing ponctuelle et un programme continu ?

Une campagne ponctuelle est un exercice isolé — utile pour un premier état des lieux ou un audit. Un programme continu consiste à enchaîner des campagnes de phishing à intervalles réguliers (mensuelles), avec des scénarios variés et une difficulté croissante. C'est le programme continu qui réduit réellement le risque sur la durée, car il ancre les bons réflexes dans le temps. LePhish permet de programmer des campagnes récurrentes automatisées pour passer facilement d'une approche ponctuelle à un programme continu.

Combien de temps faut-il pour préparer une campagne phishing ?

Avec LePhish, une première campagne peut être lancée en moins de 30 minutes : créez votre compte, importez votre liste de collaborateurs (par CSV ou saisie manuelle), choisissez un scénario parmi les 34 disponibles, et planifiez l'envoi. Le whitelisting est guidé étape par étape. Pour les campagnes plus élaborées avec segmentation par service et scénarios multiples, comptez environ une heure de configuration.

Faut-il des compétences techniques pour lancer une campagne ?

Non. LePhish est un outil SaaS clé en main, conçu pour être utilisé par des DSI, des RSSI, des DPO ou même des dirigeants de TPE/PME sans équipe IT dédiée. Pas besoin de configurer un serveur SMTP, de rédiger des emails en HTML ou de coder des pages de phishing — tout est prêt dans la plateforme. Vous pouvez même tester le simulateur avant de lancer votre première campagne.

Comment éviter que les emails de simulation soient bloqués par l'anti-spam ?

LePhish fournit une procédure de whitelisting détaillée pour les principaux environnements (Microsoft 365, Google Workspace, passerelles de messagerie). Le whitelisting permet d'autoriser les domaines de simulation pour qu'ils ne soient pas filtrés par vos outils de sécurité. C'est une étape indispensable pour garantir que les emails arrivent bien en boîte de réception.

Est-ce que les campagnes de phishing sont conformes au RGPD ?

Oui. Les campagnes de sensibilisation au phishing entrent dans le cadre de l'intérêt légitime de l'employeur à protéger son système d'information, tel que reconnu par la CNIL. LePhish ne collecte aucun mot de passe réel — les pages d'authentification factices enregistrent uniquement le fait qu'un identifiant a été saisi, pas sa valeur. Les données sont hébergées en France et traitées conformément au RGPD.

Faut-il prévenir les collaborateurs avant une campagne de phishing ?

Ça dépend de l'objectif. Pour une première campagne, ne pas prévenir permet d'obtenir un état des lieux réaliste du niveau de vulnérabilité. Pour les campagnes suivantes, une communication en amont — sans révéler les dates ni les scénarios — renforce l'adhésion et positionne l'exercice comme un outil de formation, pas de surveillance. Dans tous les cas, informez la direction et le service RH avant le lancement. LePhish fournit un modèle de communication interne prêt à l'emploi pour faciliter cette étape.

Lancez votre première campagne de phishing gratuitement

Créez votre compte et testez vos collaborateurs en quelques minutes. 30 jours d'essai, sans engagement.