Plus de 30 scénarios de simulation de phishing prêts à l'emploi

Des emails de phishing réalistes, avec des domaines dédiés et des techniques calquées sur celles des cybercriminels. Chaque simulation phishing est conçue pour entraîner vos collaborateurs en conditions réelles.

Mis à jour en février 2026

L'ère des emails de phishing parfaits

Il y a quelques années, on pouvait repérer un email de phishing grâce à ses fautes d'orthographe ou sa mise en page approximative. Ce n'est plus le cas. Selon le rapport Verizon DBIR 2024, le phishing reste impliqué dans 36% des violations de données dans le monde. Les attaquants utilisent désormais des outils d'IA générative pour produire des emails irréprochables — en français, sans erreur, avec le bon ton et la bonne mise en forme.

Simuler au plus près de la réalité

Pour que vos campagnes de phishing aient un réel impact pédagogique, elles doivent être indiscernables d'une vraie attaque. C'est pourquoi chaque scénario LePhish utilise un nom de domaine dédié, une identité visuelle fidèle à l'originale, et des prétextes crédibles adaptés au quotidien de vos collaborateurs.

Une bibliothèque en évolution constante

De nouveaux scénarios sont ajoutés régulièrement pour suivre l'évolution des techniques d'attaque et les tendances du moment : quishing (QR codes), usurpation d'outils IA, faux services RH, fausses livraisons… Vos collaborateurs ne voient jamais deux fois le même piège.

Anatomie d'un scénario de simulation

Chaque scénario combine quatre ingrédients pour maximiser le réalisme

Un nom de domaine dédié

Chaque scénario dispose de son propre nom de domaine, conçu pour ressembler au domaine légitime

du service usurpé. Par exemple, microsofr-teams.com au lieu de microsoft.com,

ou docusign-fr.com au lieu de docusign.fr.

C'est exactement la technique utilisée par les vrais attaquants.

Une identité visuelle fidèle

Logos, couleurs, mise en page, pieds de page — chaque email reproduit fidèlement l'identité visuelle du service usurpé pour que le collaborateur soit confronté à un email visuellement identique à ceux qu'il reçoit au quotidien.

Un prétexte crédible

Mise à jour urgente, document à signer, colis en attente, intéressement à consulter… Chaque prétexte exploite un levier psychologique réel — urgence, curiosité, autorité, appât du gain — pour déclencher le clic. C'est ce qui fait la différence entre un test de phishing crédible et un exercice que tout le monde repère.

Un vecteur d'attaque varié

Lien vers une page d'authentification factice, QR code à scanner, pièce jointe Excel avec macros, fichier PDF piégé… Les vecteurs varient d'un scénario à l'autre pour exposer vos équipes à l'ensemble du spectre des menaces.

Exemples de scénarios de simulation de phishing

Chaque scénario reproduit une technique d'attaque réelle. Voici cinq exemples représentatifs de notre bibliothèque.

Mise à jour impérative — Windows Update

L'email se fait passer pour le service informatique de l'entreprise et exige une connexion pour appliquer une mise à jour Windows urgente, sous peine de déconnexion du réseau.

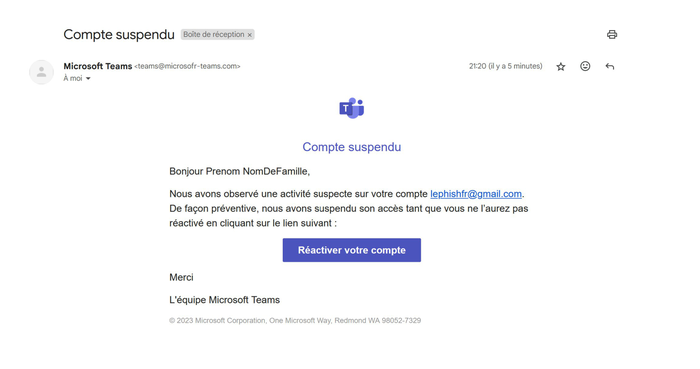

Compte suspendu — Microsoft Teams

L'email imite une alerte Microsoft Teams signalant une activité suspecte et la suspension préventive du compte. Un bouton invite à "réactiver" immédiatement.

microsofr au lieu de microsoft — une différence que 99% des utilisateurs

ne repèrent pas en situation de stress. C'est l'une des techniques les plus utilisées dans les vraies

campagnes de phishing ciblant les utilisateurs Microsoft 365.

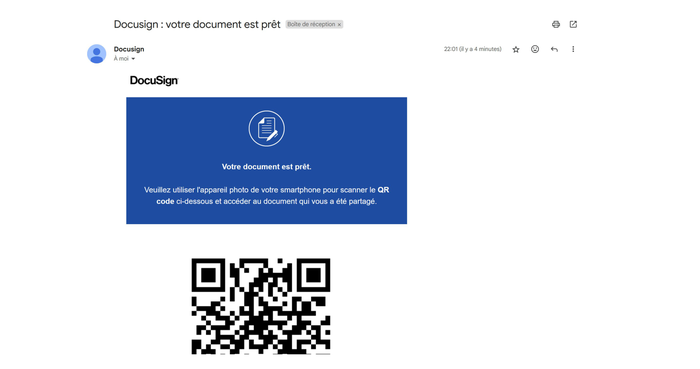

Document en attente de signature — DocuSign

L'email usurpe DocuSign et demande au collaborateur de scanner un QR code avec son smartphone pour accéder au document à signer.

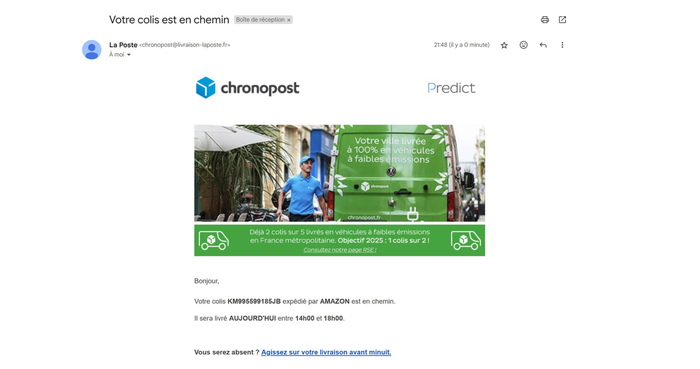

Votre colis Chronopost est en chemin

L'email reproduit fidèlement une notification Chronopost avec bannière, logo et numéro de suivi, annonçant une livraison le jour même.

Notification de violation de données — CNIL

L'email usurpe l'identité de la CNIL et informe d'un incident de sécurité ayant potentiellement exposé des données personnelles. Il demande une action immédiate en citant l'article 34 du RGPD.

Et aussi : mircosoft365.fr, login-mircosoft.com,

slack-online.com, chatgpt-validation.com,

qooqle-alert.com, qooqle-share.com,

linkedin.com.hr, sage.com.hr,

ressources-humaines-du-groupe.fr, ta-mutuelle.fr,

mon-interessement.fr, github.support,

hackers.solutions, edenerd.fr,

yousiqn.com, mail-drogbox.com,

organisation-file.com, espace-client.ovh,

cybermalveillance-qouv.fr,

passoptions.com, www-amaz-on.com,

zendesk-support.fr, securelink-services.com,

quarantaine-notification.com, join-conference.com,

la-gazette-des-communes.fr, com-session.com,

cegld.com, cosoluce-security.fr…

Tous les vecteurs d'attaque couverts

Vos collaborateurs seront exposés à chaque type de menace qu'ils pourraient rencontrer

Lien malveillant

Le vecteur le plus courant. L'email contient un lien qui redirige vers un site contrôlé, simulant une page légitime. Le clic est tracké et déclenche le parcours de sensibilisation.

Page d'authentification factice

Une fausse page de connexion (Microsoft 365, Google…) invite le collaborateur à saisir ses identifiants. La saisie est détectée — aucun mot de passe n'est stocké.

Quishing (QR code)

L'email invite à scanner un QR code avec son smartphone — une technique de plus en plus utilisée par les attaquants pour contourner les filtres de sécurité sur poste de travail.

Pièce jointe piégée

Fichier Excel avec macros, PDF contenant un lien malveillant… Le collaborateur est invité à ouvrir une pièce jointe qui simule un vecteur d'infection par malware.

Comment réussir vos simulations de phishing : les bonnes pratiques

Une simulation phishing efficace ne s'improvise pas. Voici les principes clés pour maximiser l'impact pédagogique.

Varier les scénarios et les techniques d'attaque

Si vos collaborateurs reçoivent toujours le même type d'email, ils apprendront à reconnaître ce scénario — pas le phishing en général. Les vrais attaquants ne se limitent pas à un seul prétexte : ils alternent entre usurpation de marque, faux services internes, quishing par QR code et ingénierie sociale ciblée. Vos simulations doivent faire de même. C'est pourquoi LePhish propose un simulateur avec plus de 34 scénarios couvrant l'ensemble du spectre des menaces.

Tester régulièrement, pas une fois par an

Une simulation phishing unique ne suffit pas à ancrer des réflexes durables. Les études montrent que les organisations qui testent leurs équipes au moins une fois par mois réduisent leur taux de clic de 60% en moyenne sur un an. La cybersécurité est un muscle : il se travaille par la répétition. Avec LePhish, vous pouvez planifier vos campagnes à l'avance et automatiser les envois pour maintenir un rythme régulier sans surcharger votre équipe IT.

Adapter les scénarios au contexte de l'organisation

Un email imitant un fournisseur sera bien plus crédible pour le service comptabilité qu'un faux message GitHub. À l'inverse, une alerte de sécurité sur un dépôt de code sera redoutable auprès de l'équipe technique. Les meilleures campagnes de simulation phishing segmentent les populations et adaptent les scénarios au métier, aux outils utilisés et au niveau de maturité de chaque groupe. C'est la différence entre un exercice générique et un vrai test de phishing pertinent.

Privilégier la pédagogie, pas la sanction

L'objectif d'une simulation de phishing n'est pas de piéger ou de punir — c'est d'apprendre par l'expérience. Quand un collaborateur clique sur un email simulé, il doit immédiatement comprendre pourquoi l'email était un piège et comment le repérer à l'avenir. C'est le principe du teachable moment : l'apprentissage est plus efficace quand il intervient au moment même de l'erreur. LePhish redirige automatiquement les "cliqueurs" vers une page de sensibilisation qui décortique l'email reçu point par point.

Mesurer les bons indicateurs dans le temps

Deux indicateurs clés permettent de piloter vos simulations : le taux de clic (combien de collaborateurs cliquent sur le lien) et le taux de compromission (combien vont jusqu'à saisir leurs identifiants sur la fausse page). Selon une étude Hoxhunt, les organisations qui testent régulièrement leurs équipes constatent une réduction de 60% du taux de clic en un an. Le suivi de ces métriques campagne après campagne permet d'identifier les services à risque, de mesurer la progression et de justifier les investissements en cybersécurité auprès de la direction.

Impliquer la direction et communiquer en transparence

Une campagne de simulation phishing perçue comme un "piège tendu par l'IT" génère de la méfiance et de la frustration. À l'inverse, quand la direction soutient ouvertement la démarche et que les collaborateurs savent qu'ils seront testés (sans connaître les dates ni les scénarios), l'exercice est vécu comme un entraînement collectif. C'est la clé pour créer une véritable culture de la cybersécurité où chaque collaborateur se sent acteur de la protection de l'organisation — pas victime d'un exercice punitif.

Questions fréquentes sur la simulation de phishing

Qu'est-ce qu'une simulation phishing exactement ?

Une simulation de phishing est un exercice contrôlé au cours duquel une organisation envoie de faux emails de phishing à ses collaborateurs pour évaluer leur capacité à détecter les menaces. Contrairement à une vraie attaque, aucune donnée n'est compromise : les collaborateurs qui cliquent sont redirigés vers un contenu pédagogique qui leur explique les indices qu'ils ont manqués. C'est l'équivalent d'un exercice incendie, mais pour la cybersécurité.

À quelle fréquence lancer des simulations de phishing ?

Pour être efficace, une simulation phishing doit être répétée au minimum une fois par mois. Les études montrent qu'en dessous de cette fréquence, les réflexes acquis s'érodent rapidement. L'idéal est de combiner des campagnes régulières (mensuelles) avec des simulations ponctuelles liées à l'actualité (événements sportifs, périodes de déclaration fiscale, fêtes de fin d'année) pour varier les prétextes et maintenir la vigilance.

Comment mesurer l'efficacité d'une simulation de phishing ?

Deux indicateurs clés permettent d'évaluer vos simulations : le taux de clic (pourcentage de collaborateurs qui cliquent sur le lien) et le taux de compromission (ceux qui vont jusqu'à saisir leurs identifiants sur la fausse page). L'objectif n'est pas d'atteindre 0% de clics — c'est de voir ces taux baisser campagne après campagne, signe que vos collaborateurs développent de vrais réflexes face aux tentatives de phishing. Suivre ces métriques par service permet aussi d'identifier les populations les plus à risque et de cibler les efforts de sensibilisation.

Faut-il prévenir les collaborateurs avant une simulation ?

Oui, il est recommandé d'informer les collaborateurs que des simulations auront lieu — sans préciser quand ni sous quelle forme. Cette transparence est essentielle pour que l'exercice soit perçu comme un entraînement collectif et non comme un piège. Les dates exactes et les scénarios restent confidentiels pour préserver le réalisme. La direction et les managers doivent être impliqués et soutenir ouvertement la démarche.

Quelle différence entre simulation de phishing et test de phishing ?

Les deux termes sont souvent utilisés de manière interchangeable, mais il existe une nuance. Un test de phishing vise principalement à évaluer le niveau de vulnérabilité d'une organisation à un instant T — c'est une photographie. Une simulation de phishing s'inscrit dans une démarche continue d'entraînement et de sensibilisation, avec un suivi dans le temps, des scénarios variés et un accompagnement pédagogique à chaque étape.

Les simulations de phishing sont-elles adaptées aux petites structures et collectivités ?

Absolument. Le phishing ne cible pas que les grands groupes — les PME, les associations et les collectivités territoriales sont des cibles privilégiées car souvent moins bien protégées. En France, l'ANSSI et Cybermalveillance.gouv.fr recommandent explicitement la simulation de phishing comme outil de sensibilisation pour les organisations de toute taille. LePhish a été conçu pour être déployé en quelques minutes, sans infrastructure technique, que vous ayez 10 ou 10 000 collaborateurs.

Chaque simulation déclenche un parcours de sensibilisation

La simulation n'est pas une fin en soi — c'est le point de départ d'un apprentissage en trois étapes. Quand un collaborateur clique sur une simulation phishing, il est immédiatement redirigé vers une page de sensibilisation qui décortique l'email qu'il vient de recevoir. Puis un rappel à J+1 et un mini-jeu interactif à J+7 viennent ancrer durablement les bons réflexes.

Découvrir notre programme de sensibilisationTestez nos simulations de phishing gratuitement

Créez votre compte et lancez votre première campagne en quelques minutes. 30 jours d'essai, sans engagement.